Dado que el Conficker sigue intrusionando en equipos y redes, (hoy mismo ha sido en dos empresas de mas de 100 ordenadores) a pesar de las muchas noticias publicadas, resumimos las principales noticias publicadas al respecto, desde la primera informando como eliminarlo, hasta las ultimas utilidades de identificación de los ordenadores que lo tienen según su IP en la Red, y del Comprobador para garantizar que la eliminación haya sido satisfactoria:

- Instrucciones básicas eliminación del Conficker: https://www.satinfo.es/web/noticies/2009/usb445.html

- Conficker detection tool (detección en Red): https://www.satinfo.es/blog/?p=9249

- Comprobador: https://www.satinfo.es/web/noticies/2009/comprobador.html

Aconsejamos primero leer las instrucciones básicas para saber como proceder, si bien para determinar cuales son los ordenadores de una Red infectados (los cuales se deben desinfectar), McAfee ofrece la herramienta CONFICKER DETECTIONTOOL, y una vez limpiados, recomendamos usar el Comprobador (rapidísimo) para constatar que la limpieza ha tenido éxito.

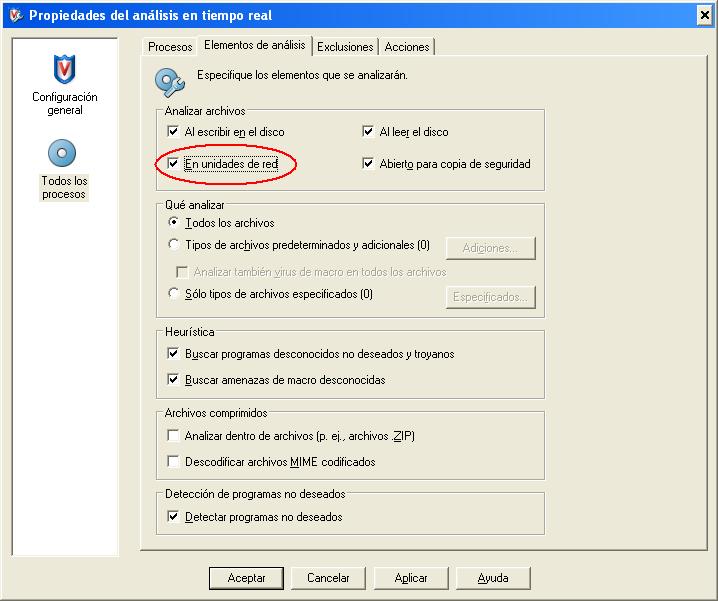

Recuérdese que el Conficker puede entrar vía IP si no se tiene instalado el parche MS08-067 en alguno de los ordenadores, y que una vez infectado uno, se propaga al resto de la Red vía Comparticiones Administrativas, salvo que la contraseña sea “dura” (alfanumérica) o que se active el análisis de unidades de red del siguiente modo: Dentro de la Consola de VirusScan, en el ANALIZADOR EN TIEMPO REAL, entrar en TODOS LOS PROCESOS y en la pestaña de ELEMENTOS DE ANÁLISIS, activar UNIDADES DE RED tal como se indica en la figura 1 (es la manera como el Antivirus puede controlar las unidades de Red, no estando activada básicamente dicha opción, para no ralentizar el proceso al consumir bastantes recursos)

Figura 1

Figura 1

Si se conoce dicha infección, y se sabe en qué ordenadores se tiene, pueden copiarse en un PENDRIVE protegido con el ELIPEN, para que no se infecte ni propague dicho virus, las utilidades USB445.EXE y el COMPROBADOR.EXE y proceder a ejecutar el primero, seguidamente lanzar windowsupdate si faltan parches y si están instalados, arrancar el sistema en «Modo seguro» y lanzar el antivirus desde INICIO -> PROGRAMAS -> McAfee -> Análisis Bajo Demanda.

Finalmente con el COMPROBADOR ver que se acceden a las tres webs de McAfee, SATINFO y VirusTotal viendo en la primera fila los tres logos, señal inequívoca de que no se tiene el virus en memoria.

Aparte se recomienda vacunar con el ELIPEN todos los pendrives, para evitar la propagación de virus de este tipo, y en los ordenadores en los que no se haya pasado el USB445, también vacunarlos con el ELIPEN, para evitar ser infectados por un pendrive externo… y antes de conectar un ordenador (portátil por ejemplo) a la red, revisarlo que no esté infectado con dicho virus !!!

Siguiendo estas indicaciones han sido miles los ordenadores infectados con este virus y que se han limpiado, recalcando que es muy importante tras ejecutar el USB445.EXE, y lanzar o no el windowsupdate, arrancar el sistema en «Modo seguro» sin ningún otro paso intermedio para evitar que el Conficker vuelva a instalar las claves eliminadas por el USB$45 que se regenerarían en caso de arrancar en modo normal.

Otra opción puede ser utilizar el LIVECD de SATINFO, aunque la descarga del ISO y creación del CD puede ser mas lenta…, y no lo vemos necesario si se tiene instalado el antivirus en los ordenadores infectados, como debe ser, aparte de requerir en tal caso tener el parche MS08-067 instalado, pues de lo contrario podría volver a entrar ipso facto.

Si tienen alguna duda, rogamos nos consulte