Para reducir el riesgo de ser infectado por cryptoviruses (malware que cifra los archivos y exige un rescate), se recomienda configurar Kaspersky Endpoint Security 10 para Windows de la siguiente manera.

Desde el Kaspersky Security Center:

Abra Kaspersky Endpoint Security 10 para Windows.

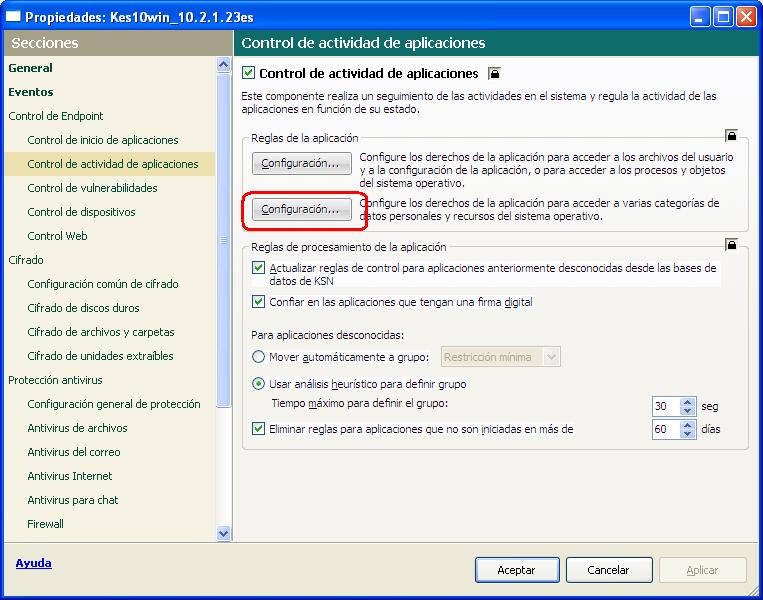

En la ficha Configuración, seleccione «Control de Endpoint» -> Control de actividad de aplicaciones y haga clic en el botón «Configuración» de «Configure los derechos de la aplicación para acceder a varias categorias de datos personales y recursos del sistema operativo.

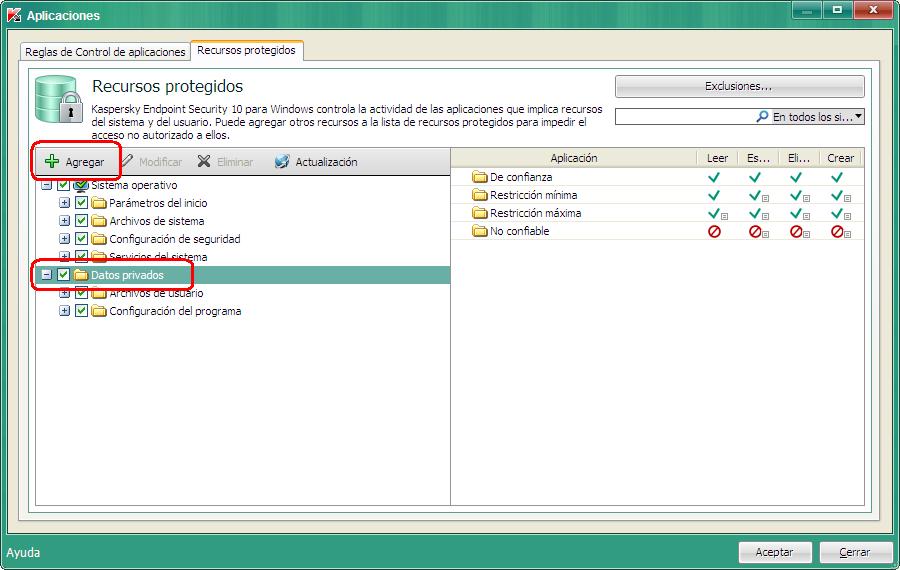

Seleccione el nodo «Datos privados», haga clic en «Agregar» y seleccione el elemento «Categoría».

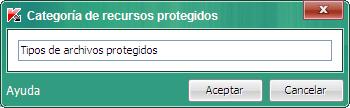

Crear una categoría denominada «Tipos de archivos protegidos» y algunas subcategorías dentro de ella, como pueden ser «Documentos», «Imágenes» y otros.

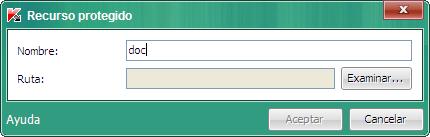

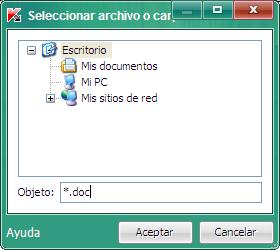

Seleccione una categoría que se corresponda con los archivos que desea proteger (por ejemplo, documentos para archivos .doc y .docx), haga clic en el botón «Agregar» y seleccione «Archivo o carpeta». Puede especificar una ruta de acceso o un comodín, como *.<Extensión> Ejemplo: *.docx

Pulse el botón «Examinar» y escriba la extensión y pulse «Aceptar»

De la misma manera, añadir otros tipos de archivo en cada subcategoría.

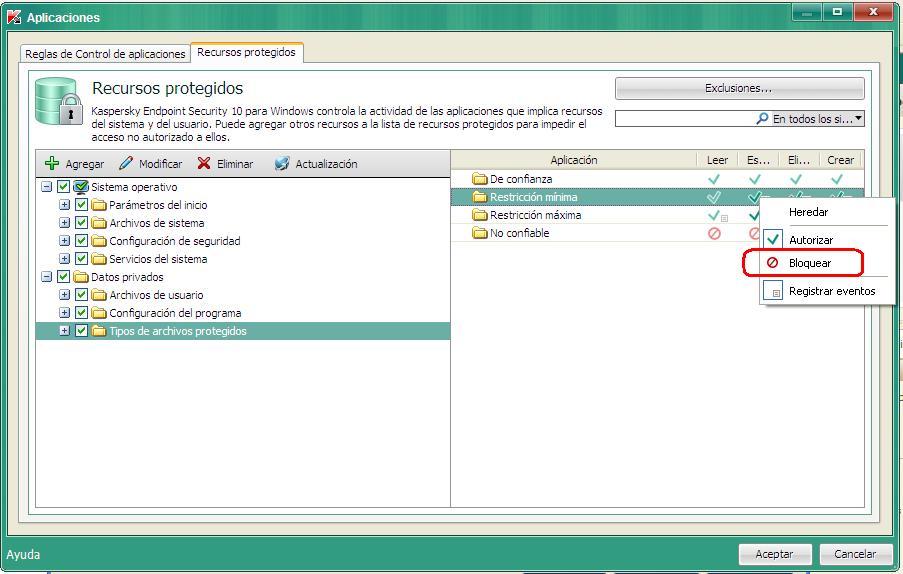

Configurar los permisos de acceso al grupo «Tipos de archivos protegidos» por aplicaciones que hacen referencia a «Restricción mínima» y «Restricción máxima». Recomendamos configurar las acciones de bloquear la Escritura, Borrar y Crear. Asegúrese de que las aplicaciones que normalmente se utilizan para trabajar con los tipos de archivos protegidos son de confianza.

Pulse con el botón de la derecha en «Restricción mínima» sobre «Escribir», «Borrar» y «Crear» y modifique los permisos a Bloquear

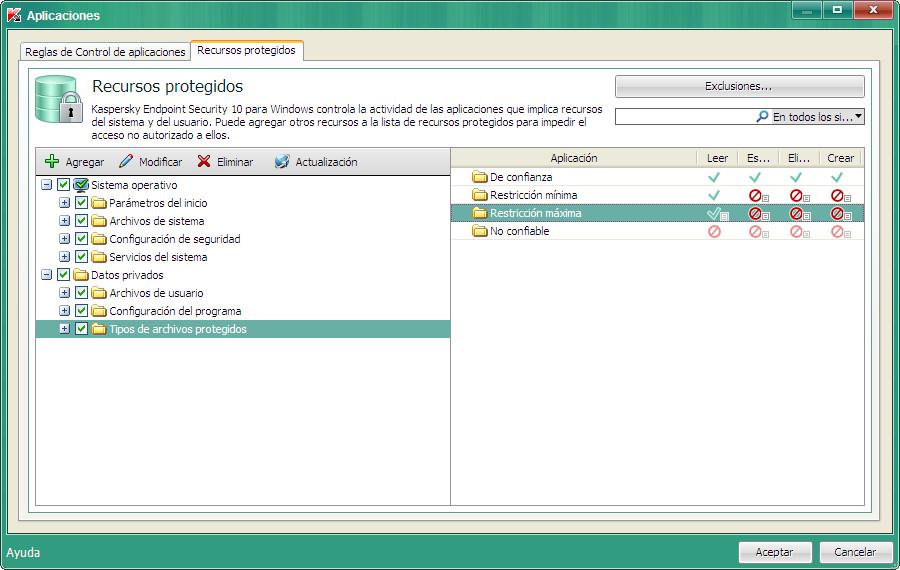

Quedando de la siguiente forma

Asegúrese de que el componente «System Watcher» está activado en la configuración (Protección Anti-Virus -> System Watcher).

Importante: Antes de instalar los parches para los productos de Kaspersky Lab, es necesario restaurar temporalmente la configuración inicial.

Más información en: https://support.kaspersky.com/sp/10905

Aparte de ello, como ya indicamos en algunas Noticias que vamos publicando en nuestro Blog (www.satinfo.es/blog), se recuerda una vez mas que “no deben ejecutarse ficheros anexados a mails no solicitados, ni pulsar en sus enlaces ni en imágenes de los mismos y NUNCA rellenar datos particulares que se pidan por e-mail, especialmente contraseñas de correo o de cuentas bancarias.”

Mantener al día y fuera del acceso compartido, una copia de seguridad incremental de los datos.

Además, si se dispone de una solución perimetral, para evitar que lleguen los mails al destinatario, se puede configurar el filtrado de archivos e impedir que se reciban ejecutables anexados al mail (.EXE, .CPL, .BAT,.CMD, etc.) , incluso dentro de ficheros empaquetados y muy recomendable también es activar el filtro de reputación.

Dado que existe una modalidad de Cryptolocker que viene anexando un documento de Word, que al abrirlo yejecutar las macros del documento se genera el downloader que descarga el cryptolocker, como indicamos en:

conviene activar también el filtro Antispam.

Otra medida de prevención sería utilizar, como servidores de DNS, los OpenDNS, que impiden el acceso a multitud de URLs maliciosas (ver condiciones de uso en la siguiente web https://www.opendns.com/ ).

Si se ha producido la infección

Las vías para intentar recuperar los archivos son:

- Apagar inmediatamente el equipo tras detectar la infección y aislarlo de la red

- Inicar el sistema en «Modo seguro» y proceder a recuperar versiones anteriores con Shadow Copies

- Proceder a la restauración de las copias de seguridad

- Intentar recuperar los archivos con herramientas forenses

- Herramientas de Kaspersky:

- Herramientas de terceros:

- Abrir una incidencia al departamento de Soporte Técnico de Kaspersky Lab a través del portal

de gestión de incidencias:

- http://companyaccount.kaspersky.com

- Al abrir la solicitud de asistencia, por favor, descargar y enviar relleno con la información solicitada en el fichero disponible en el siguiente enlace:

ALTA NOTIFICACIONES

Reciba aviso sobre las nuevas notificaciones publicadas: